![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zIyjVijq-1651145129320)(image73/73.png)]](https://img-blog.csdnimg.cn/52d9345102d24081b8df89fe29c81d2c.png)

应急响应:

保护阶段,分析阶段,复现阶段,修复阶段,建议阶段

目的:分析出攻击时间,攻击操作,攻击后果,安全修复等并给出合理解决方案。

必备知识点:

1.熟悉常见的 WEB 安全攻击技术

2.熟悉相关日志启用及存储查看等

3.熟悉日志中记录数据分类及分析等

准备工作:

1.收集目标服务器各类信息

2.部署相关分析软件及平台等

3.整理相关安全渗透工具指纹库

4.针对异常表现第一时间触发思路

从表现预估入侵面及权限面进行排查

有明确信息网站被入侵:

基于时间 基于操作 基于指纹 基于其他

无明确信息网站被入侵:

1.WEB 漏洞-检查源码类别及漏洞情况

2.中间件漏洞-检查对应版本及漏洞情况

3.第三方应用漏洞-检查是否存在漏洞应用

4.操作系统层面漏洞-检查是否存在系统漏洞

5.其他安全问题(口令,后门等)-检查相关应用口令及后门扫描

常见分析方法:

指纹库搜索,日志时间分析,后门追查分析,漏洞检查分析等

本课重点:

案例1:Windows+IIS+Sql-日志,搜索

案例2:Linux+BT_Nginx+tp5-日志,后门

案例3:Linux+Javaweb+st2-日志,后门,时间

案例4:360 星图日志自动分析工具-演示,展望

案例1:Windows+IIS+Sql-日志,搜索

故事回顾:某小企业反映自己的网站出现异常,请求支援

思路:进入网站服务器,通过配置文件找到网站日志目录,打开日志,搜索分析

<1>可以进行指纹库搜索,比如sqlmap

<2>也可以进行关键字搜索,比如select

查找日志路径

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9M7LAf35-1651145129321)(image73/73-1.png)]](https://img-blog.csdnimg.cn/841e09731a714285a31a65f4d083cfee.png)

日志功能IIS是默认开启的(如果站长关闭了日志,那就很遗憾只能从别的方面进行分析)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bco2s2d2-1651145129322)(image73/73-2.png)]](https://img-blog.csdnimg.cn/21b294c83ab548b48f6d3288791c1c83.png)

查找日志文件

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-T4SIAWkw-1651145129322)(image73/73-3.png)]](https://img-blog.csdnimg.cn/66049d8318b8444ca6cc123a27e51ffc.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7jC4tpjk-1651145129323)(image73/73-4.png)]](https://img-blog.csdnimg.cn/1faf192a12ef433f97272368e0a3f21e.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-TqlSjv7y-1651145129323)(image73/73-5.png)]](https://img-blog.csdnimg.cn/ad2c4e7db96348c7b5a44c91ab2cb179.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-q3ZVwr5f-1651145129324)(image73/73-6.png)]](https://img-blog.csdnimg.cn/ca422a6eee1442aebade4726aedefd18.png)

日志默认记录事项(可自由设置)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-SSzi0rdk-1651145129324)(image73/73-7.png)]](https://img-blog.csdnimg.cn/b2eedc98a19f4a5e941a72a25062b939.png)

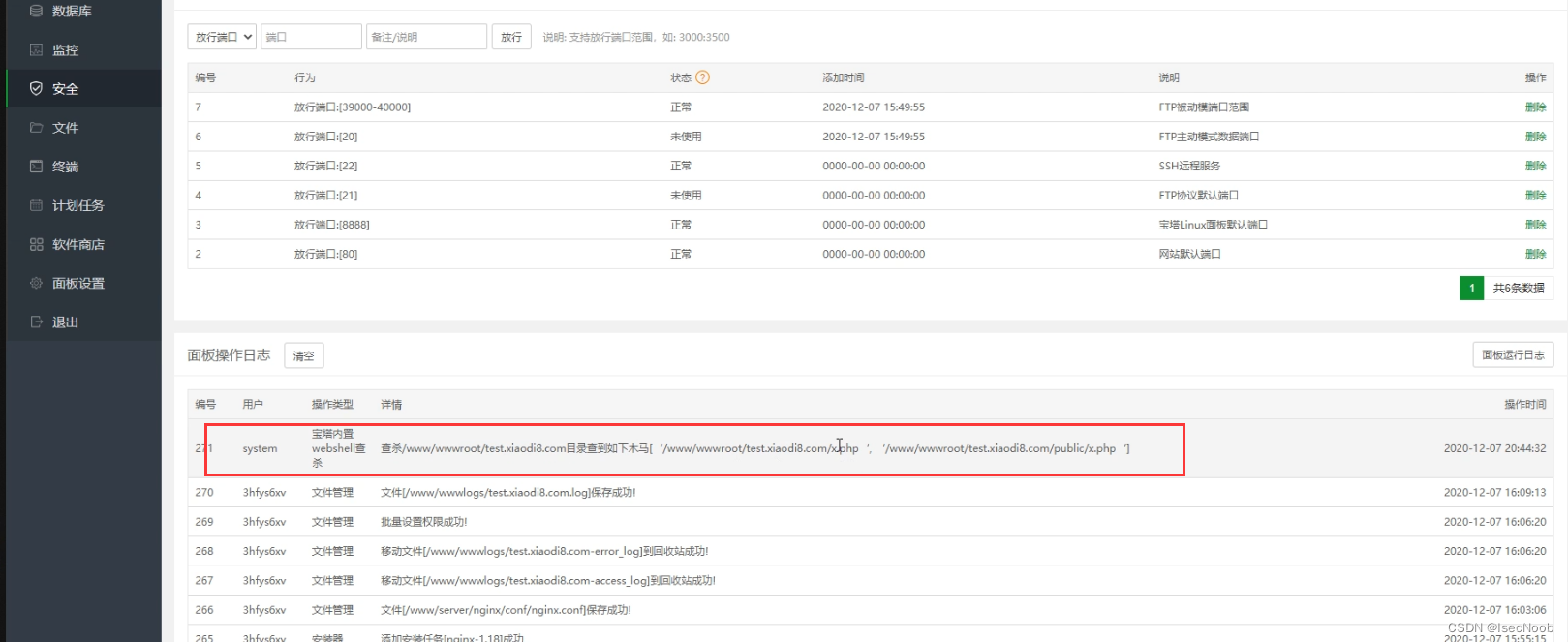

案例2:Linux+BT_Nginx+tp5-日志,后门

故事回顾:某黑X哥哥反映自己的网站出现异常,请求支援

<1>查找日志

<2>分析日志

蚁剑链接记录

典型目录文件扫描记录

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Uub5pSsI-1651145129327)(image73/73-12.png)]](https://img-blog.csdnimg.cn/0b4ad2ad72014f8e836efb2d5d924b64.png)

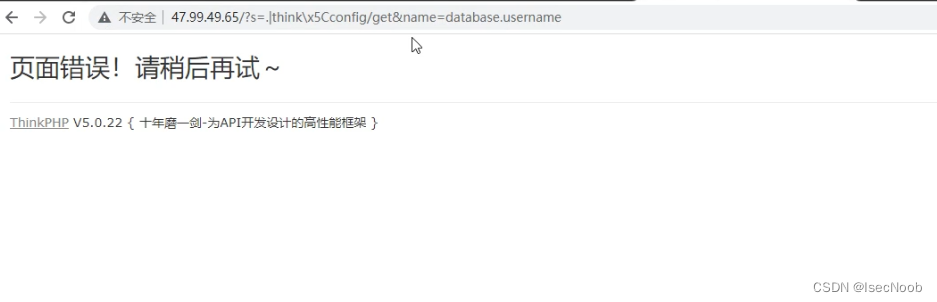

利用Thinkphp5漏洞记录

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ux2KQT5F-1651145129328)(image73/73-14.png)]](https://img-blog.csdnimg.cn/03809150ab1e4c7cb39a6f3f80c2fbc5.png)

尝试模拟访问攻击(按照日志一条条测试)

<3>查杀后门

<3>使用工具-10款常见的Webshell检测工具:https://www.cnblogs.com/xiaozi/p/12679777.html

案例3:Linux+Javaweb+st2-日志,后门,时间

故事回顾:群友接到客户的反馈要求简要分析攻击方式,找出漏洞,修复并溯源

<1>根据webshell关键字找到是谁,在何时上传了后门,何时利用

<2>若日志太多,推荐一款工具-FileSeek文件搜索工具==>可以从攻击者画像等维度进行调查分析,看何时通过什么手段注入的后门?

<3>看谁访问了该webshell。

<4>该IP都做了哪些事情?

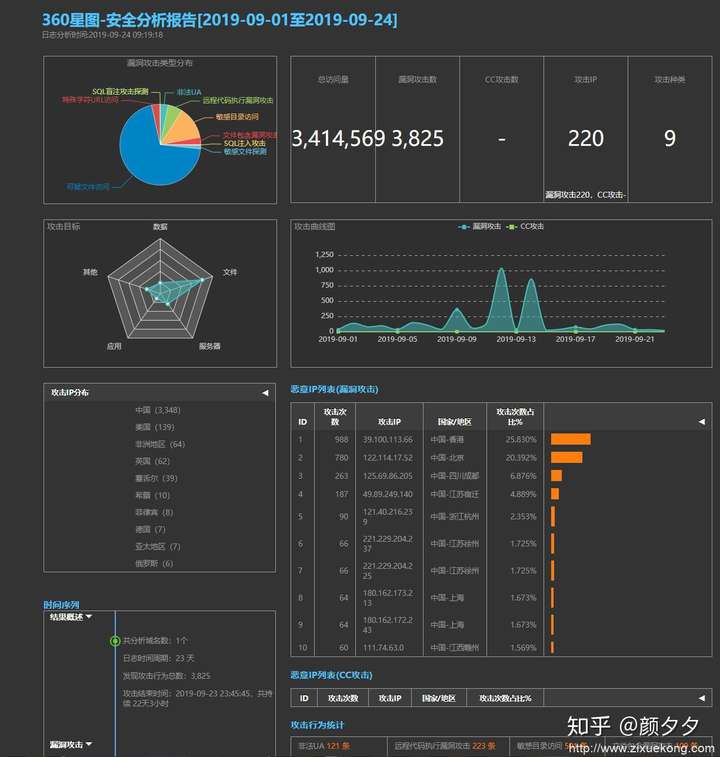

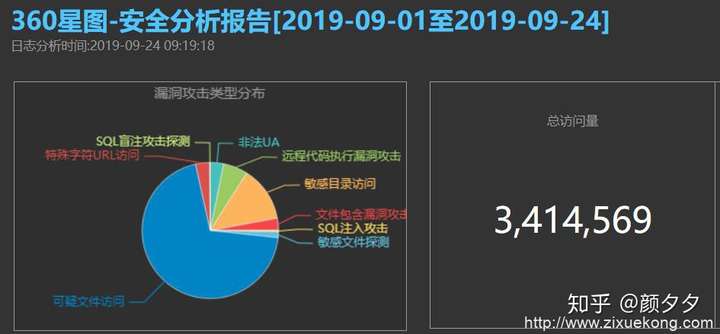

案例4:360 星图日志自动分析工具-演示,展望

缺陷:

其他日志该怎么分析?ELK,Splunk配合使用--ELK,Splunk是蓝队必备工具

支持的日志类型较少,智能用于小网站日志分析,对于数据量很大的网站不适合

下载地址:

目前官方已经停止维护,可自己百度下载

截图:

好用的网站日志分析工具:360星图使用详解

网站日志一般在服务器上面都会生成。这个日志文件有什么?先说说什么是日志文件,每一个访客包括搜索引擎访问你的网站一次,日志文件就会记录一次。通过分析它,可以直观地了解网站的流量以及被攻击情况。

如果你的网站访问流量非常大。那么,这个文件也相应非常大。本文小白以实例为大家演示一下。

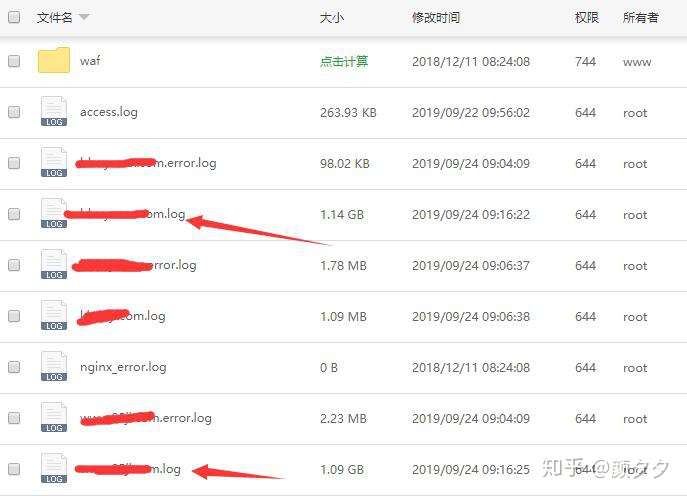

网站环境为:宝塔面板

分析工具为:360星图

360星图官网已经下线了。这里提供一个我自用的版本。完全绿色,解压即可用。

360星图 0.6.2绿色版下载链接:

宝塔生成的网站日志文件路径为:/www/wwwlogs,文件扩展名为:xxx.log

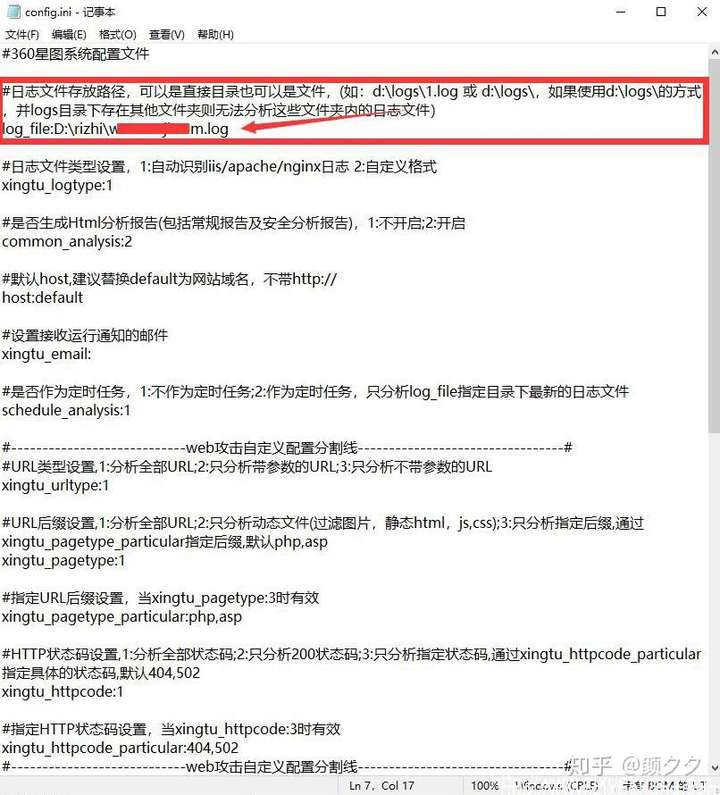

如上图所示,我几个网站的日志文件都比较大,1G多。实际网站日ip在2000左右。文件之所以这么大,在于已经好长时间没有清理了,日积月累所致。 下载好日志文件之后。我们先设置一下360星图的配置文件。路径为:\conf\config.ini,用记事本打开:

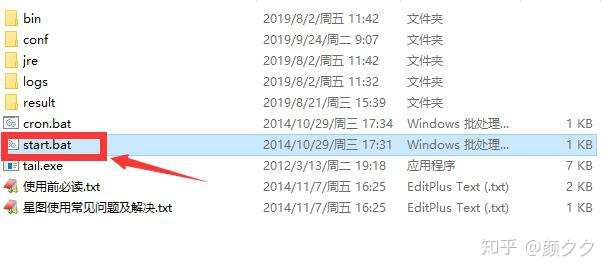

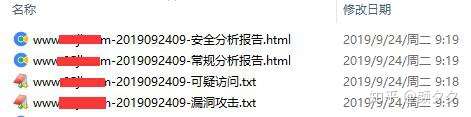

要修改的只有一个地方日志文件存放路径,第2行:D:\rizhi\www.xxx.com.log,这个路径自行设置。然后,打开360星图文件夹下面的start.bat,这是个命令行工具。

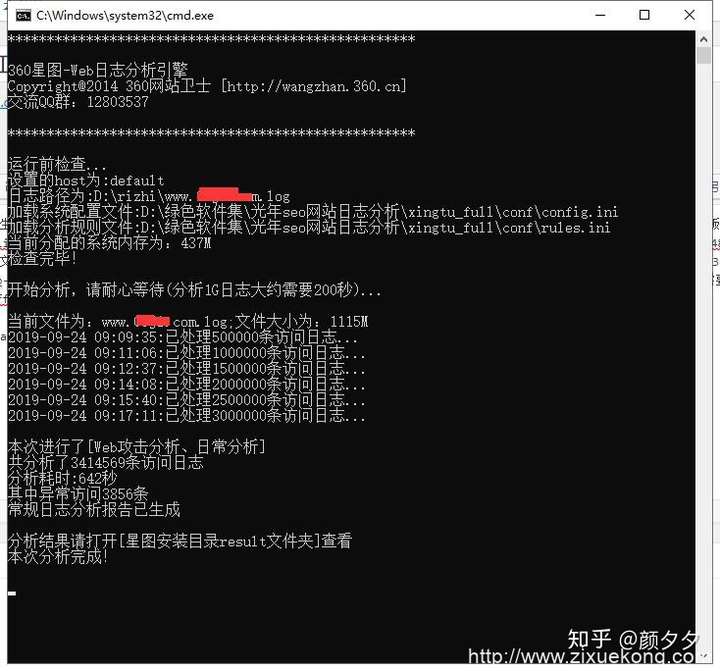

然后会看到如下窗口:

先是经过番检查,然后会列出日志文件的大小和预估分析时间。我上图已经是分析完成的结果。1G多的日志文件,预估需要200秒,实际使用时间为642秒。 分析完成的数据保存在\result目录下。总共有4个文件:

1、主要分析的是常规分析报告,这个分析结果,可以看到你的网站访问ip情况、关键字、来源等。

2、然后就是分析安全分析报告,此分析结果可以一目了然看到你的网站被攻击情况。方便你制定对应的措施。

涉及资源

https://www.cnblogs.com/xiaozi/p/12679777.html10款常见的Webshell检测工具

https://pan.baidu.com/s/1tQS1mUelmEh3I68AL7yXGg提取码:: xiao 应急响应资料工具-小迪安全

![点击放大图片 - [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2AnU3LsD-1651145129326)(image73/73-10.png)]](https://img-blog.csdnimg.cn/04e278c1fa1c4035bc3f3d5cbfa8f3f4.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-B0l4XzpS-1651145129327)(image73/73-11.png)]](https://img-blog.csdnimg.cn/83adc1a3a42e4c24a569cfdbf49e87a5.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-cIiugikT-1651145129330)(image73/73-20.png)]](https://img-blog.csdnimg.cn/88a10acac75c40a79e3303ddccf03885.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nsYsjxzn-1651145129330)(image73/73-18.png)]](https://img-blog.csdnimg.cn/30fb8ef74a3d491bb349b0ea3db15364.png)

![点击放大图片 [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-L03sj8ig-1651145129331)(image73/73-19.png)]](https://img-blog.csdnimg.cn/9cb4e14b8e7b437a8e363eb5af9834ed.png)